コントロールプレーンログ

前のセクションであるEKS でのロギングで見たように、Amazon EKS コントロールプレーンログは、Amazon EKS コントロールプレーンから直接監査および診断ログをアカウントの CloudWatch Logs に提供します。このモジュールの prepare-environment ステップの一部として設定された Lambda 関数を使用して、これらのコントロールプレーンログを CloudWatch Logs から OpenSearch に転送することで、以前のセットアップを強化します。このセクションでは、すべての EKS コントロールプレーンログを有効にし、Lambda 関数をトリガーする CloudWatch Logs サブスクリプションフィルターを追加し、OpenSearch コントロールプレーンログダッシュボードを探索します。

次の 2 つの段落では、EKS でのコントロールプレーンログの概要を説明します。EKS でのロギングに関する前のセクションをすでに読んでいる場合は、この概要をスキップしてください。

コントロールプレーンログには 5 種類あり、それぞれを個別に有効または無効にできます。各ログタイプは、Kubernetes コントロールプレーンのコンポーネントに対応しています。これらのコンポーネントの詳細については、Kubernetes ドキュメントの Kubernetes コンポーネントとAmazon EKS コントロールプレーンログのドキュメントを参照してください。

- Kubernetes API サーバーコンポーネントログ (api) – クラスターの API サーバーは、Kubernetes API を公開するコントロールプレーンコンポーネントです

- 監査 (audit) – Kubernetes 監査ログは、クラスターに影響を与えた個々のユーザー、管理者、またはシステムコンポーネントの記録を提供します

- 認証者 (authenticator) – 認証者ログは Amazon EKS に固有のものです。これらのログは、Amazon EKS が IAM 認証情報を使用して Kubernetes のロールベースのアクセス制御 (RBAC) 認証に使用するコントロールプレーンコンポーネントを表します

- コントローラーマネージャー (controllerManager) – コントローラーマネージャーは、Kubernetes に付属するコアコントロールループを管理します

- スケジューラ (scheduler) – スケジューラコンポーネントは、クラスター内でいつどこにポッドを実行するかを管理します

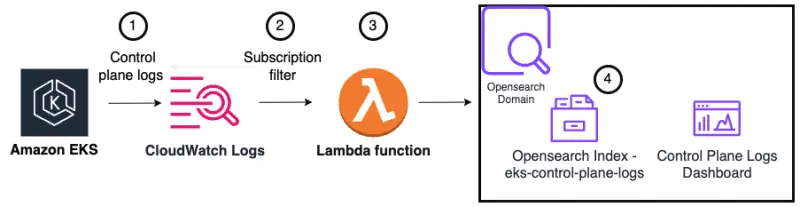

次の図は、このセクションのセットアップの概要を示しています。左から右へ、フローは次のとおりです:

- コントロールプレーンログが Amazon EKS で有効になり、ログを CloudWatch Logs に送信します

- CloudWatch Logs サブスクリプションフィルターが Lambda 関数をトリガーし、ログメッセージを送信します

- Lambda 関数はコントロールプレーンログを OpenSearch インデックスに書き込みます

eks-control-plane-logsという名前の単一の OpenSearch インデックスがすべてのコントロールプレーンログを保存します。後ほど、OpenSearch ダッシュボード内で異なるログタイプをフィルタリングする方法を見ていきます

EKS コントロールプレーンログは、EKS API を通じてクラスターごとに有効化されます。これは通常、Terraform や CloudFormation を使用して設定されますが、このラボでは AWS CLI を使用して機能を有効にします。見ての通り、クラスターログタイプを個別に有効化することができ、このラボではすべてを有効化しています。

{ "update": {"id": "6d73515c-f5e7-4288-9e55-480e9c6dd084",

"status": "InProgress",

"type": "LoggingUpdate",

"params": [

{"type": "ClusterLogging",

"value": "{\"clusterLogging\":[{\"types\":[\"api\",\"audit\",\"authenticator\",\"controllerManager\",\"scheduler\"],\"enabled\":true}]}"}

],

"createdAt": "2023-05-25T19:33:16.622000+00:00",

"errors": []

}

}

オプションとして、AWS コンソールを使用して EKS コントロールプレーンログの設定を確認できます:

Open EKS console

Open EKS console

ログ タブには、AWS コンソール内の EKS クラスターのコントロールプレーンログの現在の構成が表示されます:

/aws/eks/eks-workshop/cluster という名前の CloudWatch ロググループにアクセスします

Open CloudWatch console

Open CloudWatch console

コントロールプレーンログタイプごとに少なくとも 1 つのログストリームが見つかります:

- Kubernetes API サーバーログの

kube-apiserver-* - 監査ログの

*-audit-* - 認証者ログの

authenticator-* - コントローラーマネージャーログの

kube-controller-manager-* - スケジューラーログの

kube-scheduler-*

コントロールプレーンログをエクスポートするために事前にプロビジョニングされた Lambda 関数 eks-workshop-control-plane-logs に移動します。現時点では Lambda 関数にトリガーが設定されていないことに注意してください。

上記の概要図に示されているように、Lambda 関数を CloudWatch Logs と OpenSearch に接続するには 2 つのステップがあります:

- Lambda 関数が

eks-control-plane-logsという名前の OpenSearch インデックスに書き込みを許可する OpenSearch ロールを設定する - CloudWatch ロググループのサブスクリプションフィルターを Lambda 関数を宛先として構成する

Lambda 関数 ARN とその IAM ロール ARN は既に環境変数として利用可能です:

Lambda エクスポーター関数に eks-control-plane-logs という名前の OpenSearch インデックスを作成し、そこに書き込む権限を付与します。最初のコマンドは、必要な権限を持つ OpenSearch ドメイン内に新しいロールを作成します。2 番目のコマンドは、Lambda 関数の実行ロール ARN を指定するロールマッピングを追加します。

{"status": "CREATED",

"message": "'lambda_role' created."

}

{"status": "CREATED",

"message": "'lambda_role' created."

}

CloudWatch ロググループのサブスクリプションフィルターを設定し、Lambda 関数を宛先として指定します。コマンドが /aws/eks/eks-workshop/cluster ロググループ名と Lambda 関数 ARN を指定していることに注意してください。最初のコマンドはフィルターを作成し、2 番目のコマンドはフィルターの詳細を取得します。

{"subscriptionFilters": [

{ "filterName": "${EKS_CLUSTER_NAME} EKS Control Plane Logs to OpenSearch","logGroupName": "/aws/eks/eks-workshop/cluster",

"filterPattern": "",

"destinationArn": "arn:aws:lambda:us-west-2:1234567890:function:control-plane-logs",

"distribution": "ByLogStream",

"creationTime": 1699659802922

}

]

}

Lambda 関数 eks-workshop-control-plane-logs に戻ります。サブスクリプションフィルターを追加した後、CloudWatch Logs が Lambda 関数のトリガーとして表示されるようになりました。

これで EKS からコントロールプレーンログを OpenSearch に送信するために必要な手順が完了しました。

前に見たダッシュボードのランディングページからコントロールプレーンログダッシュボードにアクセスするか、以下のコマンドを使用して座標を取得します:

Pod logs dashboard: <OpenSearch Dashboard URL>

Username: <user name>

Password: <password>

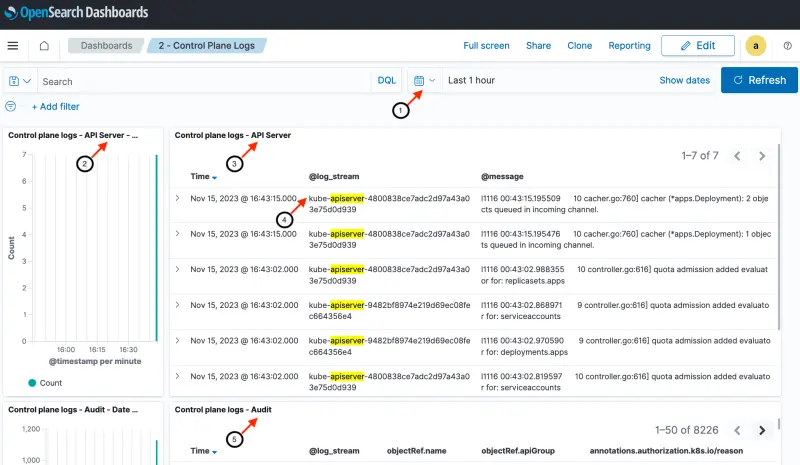

ダッシュボードは、5 つのコントロールプレーンログタイプ(アルファベット順)- Kubernetes API サーバーコンポーネントログ、監査ログ、認証者ログ、コントローラーマネージャーログ、スケジューラーログのそれぞれのヒストグラムと詳細メッセージを提供します。

- 日付/時間範囲。このダッシュボードで探索する時間範囲をカスタマイズできます(この例では過去 1 時間)

- API サーバーログのメッセージ数(分ごと)

- API サーバーのログメッセージ

- ダッシュボードのログストリームフィールドは、AWS コンソール内で先ほど見た CloudWatch ログストリーム名と同じです。ログストリームフィールドは、5 つのコントロールプレーンログタイプそれぞれのインデックスをフィルタリングするために使用されます。この場合、フィルターは API サーバーログのみを表示します

- 残りの 4 つのログタイプについて、分ごとのメッセージ数とログメッセージが表示されます

EKS クラスターのアクティビティレベルによっては、選択した時間範囲内にそのタイプのログアクティビティがない場合、一部のコントロールプレーンログパネルに No result found と表示されることがあります。このような状況に遭遇した場合は、指示に従って進め、OpenSearch での観測可能性 セクションを離れる前にコントロールプレーンログダッシュボードに戻ってください。

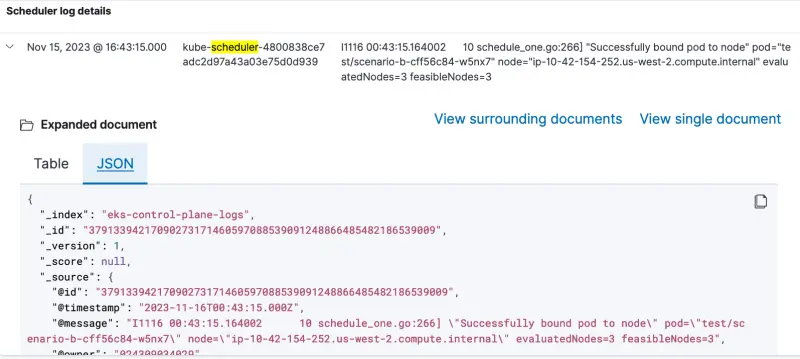

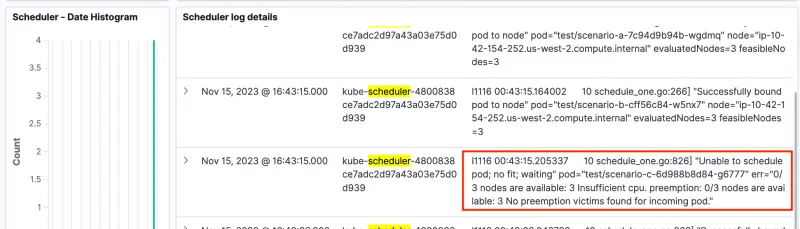

スケジューラーログはページの最後に表示されています。スケジューラーログメッセージが scenario-c に対して Unable to schedule pod; no fit; waiting を示していることに注意してください。このスケジュールログメッセージは、前のページで見た scenario-c の Kubernetes イベントと類似しています。

行を展開すると、詳細をテーブル�形式または JSON 形式で表示できます。